はじめに

「とりあえず共有フォルダ作って、Everyone にフルコントロール付けておけば使えるでしょ」

「アクセス拒否って出たから、とりあえずユーザー追加しておいた」

もしこうした対応に心当たりがあるなら、この記事はあなたのために書かれています。

Windows のファイル共有は、正しく理解すれば非常に柔軟で強力なアクセス制御が可能です。しかし、構造を理解せずに「とりあえず動けばいい」で運用すると、情報漏洩・誤削除・復旧不能といった深刻な事故につながります。

本記事は、Windows ファイル共有の全体像を体系的に理解するための入口です。

細かい設定手順ではなく、「なぜその設計が必要なのか」「どう考えて権限を設計すべきか」 という思想を重視して解説します。

- Windows ファイル共有が「二段階のアクセス制御」で成り立っていること

- 共有権限と NTFS 権限の役割と使い分け

- 実効権限がどのように決まるのか

- 実務でよくある危険な設定パターンとその理由

- 権限を設計する際に意識すべき運用思想

この記事を読めば、ファイル共有のトラブルが「なぜ起きるのか」が見えてきます。

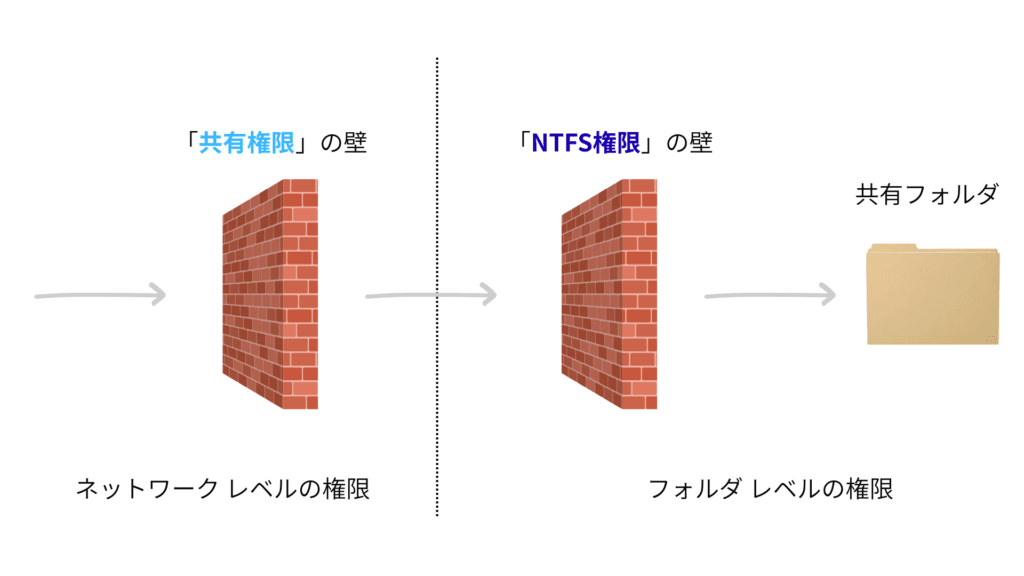

Windowsファイル共有は「二段構え」で動いている

Windows のファイル共有には、共有権限 と NTFS 権限 という2つの独立したアクセス制御が存在します。

多くの初心者が混乱するのは、この2つが「別々のレイヤーで働いている」ことを理解していないからです。

アクセスの流れを整理する

ユーザーがネットワーク経由で共有フォルダにアクセスする流れは、次のようになります。

- ユーザーがネットワーク経由で共有フォルダ(例:

\\FileServer\Share)に接続を試みる - まず 共有権限 がチェックされる(ネットワーク越しのアクセス可否)

- 共有権限を通過したら、次に NTFS 権限 がチェックされる(ファイルシステムレベルの詳細な制御)

- 両方の権限を満たして初めて、実際のファイル操作が可能になる

この「二段構え」を理解しないまま設定すると、「共有権限では許可されているのに、NTFS 権限で拒否されている」「逆に NTFS で許可されていても、共有で止められている」といった事態が発生します。

共有権限とは何か ― ネットワーク越しの”門番”

共有権限は、ネットワーク経由でフォルダにアクセスする際の 最初の関門 です。

共有権限の特徴

- ネットワーク経由のアクセス のみ に適用される

- サーバーに直接ログオンした場合は 適用されない

- 設定できる権限は「読み取り」「変更」「フルコントロール」の3種類のみ

共有権限は、細かいファイル単位の制御や複雑な条件分岐には向いていません。あくまで「誰をネットワーク越しに入れるか/入れないか」を大まかに判断するための仕組みです。

なぜ「大雑把」でよいのか

実務では、共有権限で細かく制御しようとすると管理が煩雑になります。そのため、共有権限は 「Authenticated Users に変更を許可」 といったシンプルな設定にしておき、詳細なアクセス制御は後述する NTFS 権限に任せるのが一般的です。

「Authenticated Users」 とは、Windows で正しく認証を通過したすべてのユーザーを代表する組み込みグループで、最低限のセキュリティを保った権限付与に使われるものです。

共有権限は「門の前に立つ警備員」、NTFS 権限は「建物内の部屋ごとの鍵」とイメージするとわかりやすいでしょう。

NTFS権限とは何か ― ファイルシステムレベルの本命

NTFS 権限は、Windows のファイルシステムそのものが持つアクセス制御機能です。

NTFS権限の特徴

- ネットワーク経由でも、ローカルログオンでも 常に適用される

- フォルダ・ファイル単位で個別に設定できる

- 「読み取り」「書き込み」「変更」「フルコントロール」など、より詳細な権限設定が可能

- 継承 という仕組みで、親フォルダの権限を子に引き継げる

なぜNTFS権限が「本命」なのか

NTFS 権限は、ファイルシステムレベルで動作するため、共有の有無に関係なく機能します。たとえサーバーに直接ログインしても、USB メモリ経由でファイルをコピーしても、NTFS 権限は必ず評価されます。

つまり、「どんな経路でアクセスしても一貫したセキュリティが保たれる」 のが NTFS 権限の強みです。

実務では、NTFS 権限こそが実質的なアクセス制御の主役であり、共有権限はあくまで「ネットワーク越しの入口制御」として補助的に使われます。

共有権限とNTFS権限、どちらが優先されるのか

ここが最も混乱しやすいポイントです。

結論から言うと、「どちらか一方が優先される」わけではなく、両方が同時に評価され、より厳しい方が適用されます。

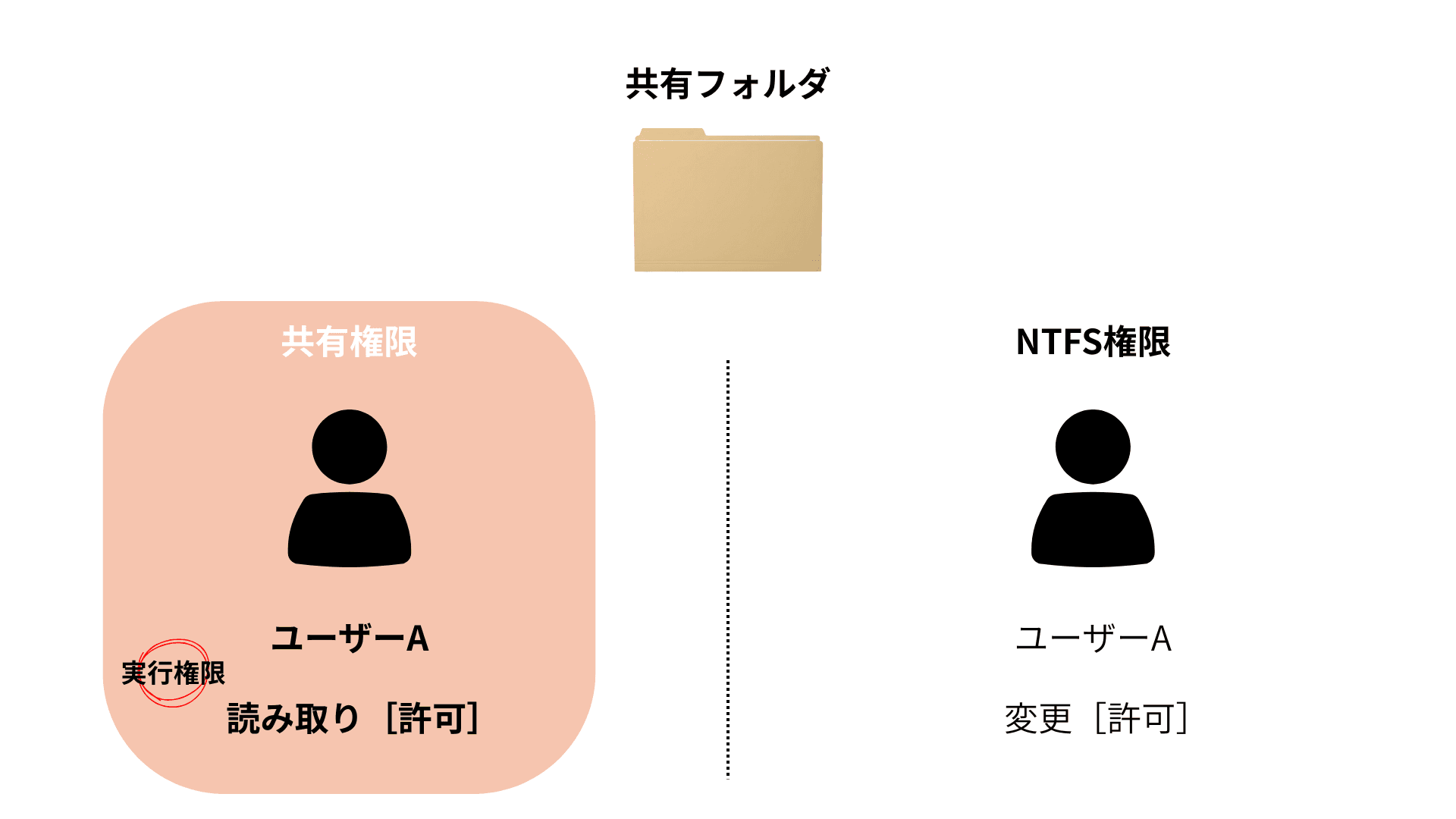

実効権限の決まり方

たとえば、以下のような設定があったとします。

- 共有権限:ユーザーAに「読み取り」を許可

- NTFS権限:ユーザーAに「変更」を許可

この場合、ユーザーAがネットワーク経由でアクセスすると、実効権限は「読み取り」 になります。なぜなら、共有権限の段階で「変更」が許可されていないからです。

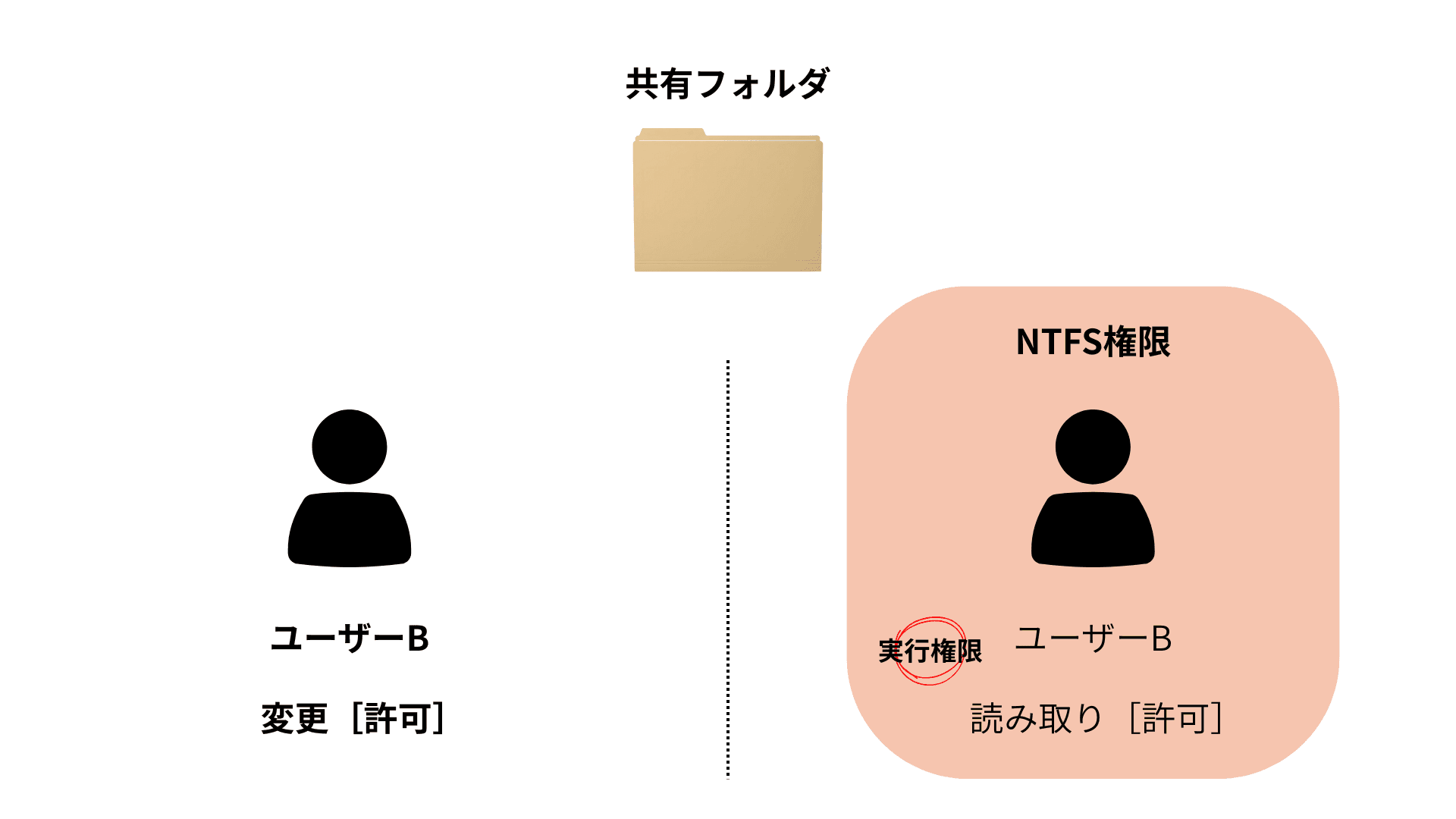

逆に、

- 共有権限:ユーザーBに「変更」を許可

- NTFS権限:ユーザーBに「読み取り」を許可

この場合も、実効権限は 「読み取り」 です。NTFS 権限で変更が許可されていないためです。

初心者が陥りがちな誤解

「共有権限で Everyone にフルコントロールを付けたから、NTFS 権限だけ見ればいい」という発想は、一見合理的に見えますが危険です。

この設定は 「NTFS 権限さえ突破されれば、誰でもアクセスできる状態」 を意味します。もし NTFS 権限の設定ミスがあった場合、即座に情報漏洩につながります。

よくある危険な設定例

実務でよく見かける、問題を引き起こしやすい設定パターンを紹介します。

- 【危険パターン1】共有権限で Everyone にフルコントロール

「とりあえず Everyone フルコン」は、初心者がまず最初にやってしまう設定です。

この設定自体が即座に危険というわけではありませんが、NTFS 権限の設定ミスを見逃しやすくなります。共有権限が完全にオープンなので、NTFS 側だけで完璧に制御しなければならないというプレッシャーが運用者にかかります。

さらに、トラブル時に「共有とNTFSのどちらが原因か」を切り分けにくくなり、調査コストが上がります。

- 【危険パターン2】ユーザーアカウントに直接NTFS権限を付与

「〇〇さんがアクセスできないって言ってるから、ユーザー追加しておいた」

これは、運用開始直後はうまく回りますが、半年後・1年後に必ず破綻します。

- 権限を付けたユーザーが退職したら?

- 同じ役割の人が10人に増えたら?

- 誰がどのフォルダにアクセスできるのか、管理者が把握できなくなる

実務では、ユーザーに直接権限を付けるのではなく、ADグループに権限を付与し、ユーザーをグループに所属させる のが鉄則です。

- 【危険パターン3】継承を安易に無効化する

「この下のフォルダだけ別の権限にしたいから、継承を切ろう」

継承を無効化すること自体は悪ではありませんが、なぜ切る必要があるのか理由を説明できない場合は危険信号 です。

継承を切ると、親フォルダで権限変更しても子に反映されなくなり、管理が複雑化します。継承を切るべき明確な理由(機密情報の格納、外部委託先との共有など)がない限り、継承は維持すべきです。

実務で意識すべき運用の考え方

ここまでの内容を踏まえ、実務で権限設計を行う際の基本思想を整理します。

- 1. 権限は「設計してから付与する」

「とりあえず作って、問題が起きたら直す」は、ファイル共有では通用しません。

まず「誰が・何に・どこまでアクセスできるべきか」を整理し、それを ADグループと NTFS 権限で表現する設計フェーズが不可欠です。

- 2. ADグループを前提とした運用にする

権限管理の基本は 「グループに権限を付与し、ユーザーをグループに追加する」 です。

- 営業部フォルダ → 営業部グループに変更権限

- 経理フォルダ → 経理部グループに変更権限、監査役グループに読み取り権限

この構造にしておけば、人事異動があってもグループメンバーを変更するだけで済みます。

- 3. 継承を安易に切らない

継承は、権限設計を階層的にシンプルに保つための強力な仕組みです。

特別な理由なく継承を切ると、「親で変更したのに子に反映されない」「管理者ですら全体像を把握できない」といった混乱を招きます。

継承を切るべきケースは、「明らかに親とは異なるアクセス制御が必要な場合」に限定しましょう。

より深く学びたい人へ

本記事では、Windows ファイル共有の全体像と基本思想を解説しました。

さらに詳しく学びたい方向けに、以下のテーマで別途詳細記事を用意していきます。

- NTFS権限の詳細解説 ― 基本権限・特殊なアクセス許可・フルコントロールの真の意味

- 継承の仕組みと実践 ― 継承の有効化/無効化、明示的な権限と継承された権限の違い

- 所有者と有効なアクセス権 ― トラブルシューティングで必須の知識

- 実務で使える権限設計例 ― 部署別フォルダ・プロジェクトフォルダの設計パターン

これらの記事を順に読んでいけば、自信を持ってファイルサーバーの権限設計・運用ができるようになります。

まとめ

Windows ファイル共有のセキュリティは、構造を理解すること から始まります。

- 共有権限とNTFS権限は独立した2つの層である

- 実効権限は「より厳しい方」が適用される

- 共有権限はシンプルに、NTFS権限で詳細に制御するのが基本

- ユーザーに直接権限を付けず、ADグループ経由で管理する

- 継承は原則として維持する

「とりあえず動かす」から「考えて設計する」へ。

この視点を持つだけで、ファイル共有のトラブルは劇的に減ります。

本記事が、あなたの権限設計の第一歩になれば幸いです。

コメント